Dans le domaine de la gestion des appareils et des données, Intune de Microsoft se démarque comme un acteur clé de l’UEM (Unified Endpoint Management). Dans ce guide complet, nous plongerons dans l’état de l’art d’Intune, explorant en profondeur ses fonctionnalités, ses avantages et son rôle dans le paysage technologique actuel. Découvrez comment cette solution révolutionnaire peut simplifier la gestion des périphériques et renforcer la sécurité informatique, que vous soyez un professionnel de l’informatique ou simplement un utilisateur cherchant à optimiser votre expérience numérique.

SOMMAIRE

- Gestion unifiée des terminaux

- Microsoft Intune : Fonctionnement

- Références de sécurité et bonnes pratiques

- Déploiement de Microsoft Intune

- Les politiques de sécurité

Gestion unifiée des terminaux

Introduction

La gestion unifiée des terminaux (UEM – Unified Endpoint Management) est une approche de gestion des appareils mobiles et des ordinateurs de bureau à partir d’une seule console centrale. Cette méthode permet de contrôler l’accès aux données et aux applications, de surveiller les activités de l’utilisateur et de protéger les terminaux contre les menaces de sécurité. La gestion unifiée des terminaux permet également aux entreprises de simplifier la gestion des mises à jour logicielles et des politiques de sécurité, ce qui améliore la sécurité globale de l’organisation. Les solutions de gestion unifiée des terminaux peuvent également fournir des informations détaillées sur les appareils, comme leur localisation et leur état de santé, ce qui facilite la prise de décisions pour la gestion de l’infrastructure informatique.

La gestion unifiée des terminaux fonctionne en installant un agent de gestion sur les terminaux à gérer, ce qui permet à la console centrale de surveiller et de contrôler ces appareils. L’agent de gestion collecte des informations sur l’état des appareils, les applications installées, les paramètres de sécurité et les données stockées. Ces informations sont ensuite remontées à la console centrale, qui peut alors appliquer des politiques de sécurité, des mises à jour de logiciels et des configurations spécifiques à chaque terminal en fonction de ses caractéristiques. En outre, la console centrale peut contrôler l’accès aux données et aux applications, et surveiller les activités de l’utilisateur pour identifier les comportements potentiellement dangereux. En résumé, la gestion unifiée des terminaux fournit un moyen centralisé et efficace de gérer la sécurité des appareils dans une organisation.

Enjeu de la gestion unifié des terminaux

La gestion unifiée simplifie la gérance des terminaux (ordinateurs de bureau, ordinateurs portables, smartphones, tablettes, objets connectés) en s’appuyant sur une solution centralisée.

Les enjeux de la gestion unifiée des terminaux sont les suivants :

- Sécurité : Les terminaux sont souvent une porte d’entrée privilégiée pour les cyberattaques. Par conséquent, leur sécurisation constitue un enjeu majeur pour les entreprises. La gestion unifiée des terminaux permet de renforcer la sécurité en offrant une visibilité et un contrôle accrus sur les terminaux, en mettant en œuvre des politiques de sécurité cohérentes et en assurant la conformité réglementaire.

- Coûts : La gestion des terminaux peut représenter un coût important pour les entreprises, en particulier lorsque différentes solutions sont utilisées pour gérer plusieurs types de terminaux. La gestion unifiée des terminaux peut aider à réduire les coûts en rationalisant les processus de gestion et en la centralisant.

- Complexité : La gestion des terminaux peut être complexe et fastidieuse à maintenir, en particulier lorsque les entreprises ont des parcs informatiques hétérogènes. La gestion unifiée des terminaux permet une simplification en offrant une solution centralisée, en automatisant les tâches de gestion et en permettant une gestion cohérente des terminaux.

- Productivité : Les employés peuvent avoir besoin d’accéder à des applications et des données depuis différents types de terminaux, ce qui peut affecter leur productivité. La gestion unifiée des terminaux permet de fournir un accès sécurisé aux applications et aux données depuis n’importe quel terminal, ce qui peut améliorer la productivité des employés.

- Expérience utilisateur : Les employés peuvent avoir des expériences utilisateur différentes selon le terminal qu’ils utilisent, ce qui peut affecter leur satisfaction et leur productivité. La gestion unifiée des terminaux permet d’offrir une expérience utilisateur cohérente, quel que soit le terminal utilisé, ce qui peut améliorer la satisfaction et la productivité des employés.

Architectures de gestion unifiée des terminaux

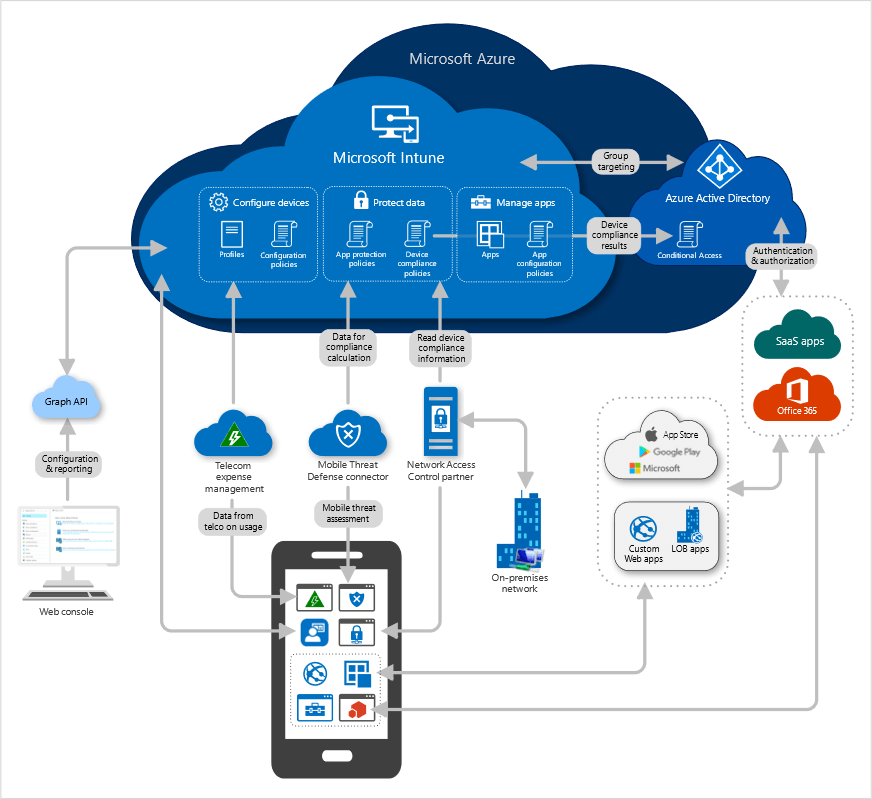

L’architecture de base d’un système UEM (Figure 1) consiste généralement en :

- Un serveur de gestion : C’est le cœur du système. Il héberge la console centrale de gestion et les bases de données associées. Le serveur de gestion est chargé de recevoir les données de tous les agents de gestion installés sur les terminaux à gérer, d’analyser ces données et de déployer des politiques de sécurité et des mises à jour logicielles en fonction des informations collectées.

- Des agents de gestion : Ce sont des programmes installés sur les terminaux à gérer, qui collectent les données sur l’état de l’appareil, les applications installées, les paramètres de sécurité et les données stockées, et les envoient au serveur de gestion. Les agents de gestion peuvent également permettre à la console centrale de gérer à distance les appareils, de contrôler l’accès aux données et aux applications, et de surveiller les activités des utilisateurs.

Différentes implémentations peuvent être mise en œuvre en fonction de la nature de terminaux, la complexité de l’infrastructure, l’intégration à d’autre service, la disponibilité du service de gestion et le coût. On retrouve notamment :

- Une architecture locale : Dans cette architecture, le serveur de gestion et les bases de données associées sont hébergés sur des serveurs locaux de l’entreprise. Les agents de gestion sont installés sur les appareils à gérer et communiquent avec le serveur de gestion à travers le réseau local de l’entreprise.

- Une architecture Cloud : Dans cette architecture, le serveur de gestion et les bases de données associées sont hébergés sur des serveurs cloud fournis par un fournisseur tiers. Les agents de gestions sont installés sur les appareils à gérer et communiquent avec le serveur de gestion à travers internet. Cette architecture est souvent utilisée par les entreprises qui ont une infrastructure informatique distribuée ou qui souhaitent externaliser la gestion de leurs appareils.

- Architecture hybride : Dans cette architecture, la gestion est répartie entre des ressources locales et Cloud. Cette architecture permet de gérer localement les ressources et terminaux critiques à l’entreprise (des serveurs, données sensibles) et d’externaliser les ressources moins critiques pour une gestion simplifiée et à grande échelle.

Il convient de noter qu’Intune ne permet pas la gestion des serveurs de l’entreprise. Intune se limite à la gestion des terminaux, notamment des ordinateurs personnels et des téléphones mobiles.

Fonctionnalités d’une solution UEM

La gestion unifiée des terminaux est devenue une solution de plus en plus privilégiée par les entreprises en raison de l’explosion de la diversité des appareils connectés à l’infrastructure de l’entreprise. Les entreprises doivent être en mesure de gérer efficacement leur parc hétérogène d’appareils (smartphones, les tablettes, les ordinateurs portables, les ordinateurs de bureau, les imprimantes et les objets connectés) pour assurer la sécurité de leurs données et la productivité de leur personnel. La gestion unifiée des terminaux permet de centraliser le pilotage de tous ces appareils en une seule plate-forme, facilitant la surveillance, la maintenance et la mise à jour de l’ensemble de l’infrastructure informatique.

Les systèmes de gestion unifiée de terminaux (UEM) sont conçus pour fournir une plateforme centralisée pour gérer, sécuriser et surveiller divers terminaux, tels que les ordinateurs de bureau, les ordinateurs portables, les smartphones et les appareils IoT. Lors de la prise en compte d’un système UEM, il est essentiel de rechercher les fonctionnalités indispensables suivantes :

- Support multiplateforme : La solution UEM doit prendre en charge un large éventail d’appareils et de systèmes d’exploitation, notamment Windows, macOS, iOS, Android et Linux.

- Enrôlement et approvisionnement des appareils : La solution UEM doit permettre une inscription facile des appareils et des profils d’utilisateurs, ainsi que la mise à disposition et la suppression des applications, des paramètres et des politiques de sécurité.

- Gestion des politiques : La solution UEM doit offrir des capacités de gestion des politiques complètes, notamment la conformité des appareils, les politiques basées sur la localisation et l’accès conditionnel aux ressources de l’entreprise.

- Gestion des applications : La solution UEM doit prendre en charge le déploiement, les mises à jour et la suppression des applications, ainsi que la configuration et la gestion des autorisations des applications.

- Sécurité et conformité : La solution UEM doit proposer des fonctionnalités de sécurité robustes, telles que le chiffrement, le verrouillage et l’effacement à distance, et la détection des logiciels malveillants. De plus, elle doit aider l’organisation à respecter les exigences de conformité, notamment le RGPD, la HIPAA et d’autres réglementations propres à chaque secteur.

- Gestion des identités et des accès : La solution UEM doit s’intégrer aux solutions de gestion des identités et des accès (IAM) existantes, permettant la connexion unique (SSO) et l’authentification multi-facteur (MFA) sur les appareils et les applications.

- Rapports et analyses : La solution UEM doit offrir des rapports et des analyses détaillées sur l’inventaire des appareils, l’utilisation, les incidents de sécurité et la conformité, permettant aux équipes informatiques de prendre des décisions basées sur les données.

- Évolutivité et performance : La solution UEM doit être capable de s’adapter à accroissement du nombre d’appareils, d’utilisateurs et de terminaux sans impacter les performances.

- Intégration avec d’autres systèmes informatiques : La solution UEM doit pouvoir s’intégrer de manière transparente avec les systèmes informatiques existants, tels que les outils de gestion des services informatiques (ITSM), les plates-formes de gestion de la mobilité en entreprise (EMM) et l’infrastructure réseau.

- Expérience utilisateur et support : La solution UEM doit offrir une interface conviviale pour les administrateurs informatiques et les utilisateurs finaux. De plus, il doit fournir un support technique fiable et des ressources pour le dépannage et l’assistance.

Microsoft Intune : Fonctionnement

Introduction à Microsoft Intune

Microsoft Intune est une plateforme de gestion unifié des terminaux (UEM) basée sur le cloud, conçue pour aider les organisations à gérer efficacement les appareils mobiles, les applications et les données de leurs employés. La mise en place de Intune nécessite une licence fournie par Microsoft.

Ce chapitre d’introduction fournira un aperçu général de la plateforme Intune, en expliquant ses fonctionnalités principales et ses avantages, ainsi que les raisons pour lesquelles les entreprises devraient considérer l’adoption de cette solution.

Fonctionnalités de Microsoft Intune

Inscription et enregistrement des appareils

Microsoft Intune fonctionne avec Azure Active Directory (Azure AD) pour faciliter un processus sécurisé et rationalisé d’inscription et d’inscription des appareils qui nécessitent un accès aux ressources internes. Une fois que vos utilisateurs et appareils sont inscrits dans Azure AD (également appelé « locataire »), vous pouvez utiliser Intune pour ses fonctionnalités de gestion des appareils.

Lors de l’inscription, Intune installe un certificat MDM sur les appareils inscrits. Le certificat MDM communique avec le service Intune et permet à Intune de commencer à appliquer les stratégies de votre organisation, telles que :

- Politique d’inscription qui limite le nombre ou les types d’appareils qu’un individu peut inscrire.

- Directives de conformité pour aider les utilisateurs et les appareils à suivre les règles.

- Un profil de configuration qui configure les fonctionnalités et les paramètres appropriés pour travailler sur un appareil.

Les directives sont généralement fournies lors de l’inscription. Certains groupes peuvent exiger des règles plus strictes que d’autres, selon leur rôle au sein de l’organisation. De nombreuses organisations commencent par créer une base de référence des politiques qu’elles souhaitent pour leurs utilisateurs et appareils, puis les étendent en fonction des besoins des différents groupes et cas d’utilisation. Vous pouvez inscrire des appareils s’exécutant sur les plates-formes suivantes :

- Android

- iOS/iPadOS

- Linux

- Mac OS

- Windows

Par défaut, l’inscription est activée pour toutes les plates-formes, mais vous pouvez restreindre l’inscription pour des plates-formes spécifiques à l’aide des stratégies de restriction d’inscription Intune.

Windows

L’enrôlement des appareils Windows supporte les scénarios de type BYOD ainsi que les appareils appartenant à Intune. Une fois inscrit, Les appareils reçoivent les politiques et les profiles définies par les administrateurs.

Différents scénarios d’enrôlements sont possibles :

- Windows automatic enrollement

- BYOD : Enrôlement utilisateur

- Enrôlement par co-management avec Configuration Manager

Windows automatic enrollement

L’inscription automatique de Windows est une fonctionnalité qui vous permet d’inscrire les appareils Windows 10 et Windows 11 dans Microsoft Intune sans nécessiter d’interaction de la part de l’utilisateur. Vous pouvez activer l’inscription automatique de Windows en configurant l’étendue de l’utilisateur MDM dans Azure Active Directory > Mobilité (MDM et MAM) > Microsoft Intune. Ce paramètre indique quels appareils des utilisateurs doivent être gérés par Intune lorsqu’ils rejoignent ou s’enregistrent dans Azure AD. L’inscription automatique Windows peut être utilisée pour les appareils personnels et ceux appartenant à l’entreprise, et elle prend en charge des scénarios tels que Windows Autopilot, la cogestion avec Configuration Manager et l’inscription en masse avec Windows Configuration Designer.

BYOD : Enrôlement utilisateur

L’enrôlement BYOD permet à l’utilisateur d’utiliser son propre appareil Windows pour accéder aux données et applications de l’entreprise.

L’inscription de l’utilisateur utilise l’application ‘Paramètres > Comptes > Accéder à l’école ou au travail sur les appareils’.

L’inscription de l’utilisateur et l’inscription automatique se chevauchent en certains points.

Android

Intune permet l’inscription des appareils personnels ainsi que de ceux appartenant à l’organisation. Une fois inscrits, ils reçoivent les stratégies et les profils que vous avez créés. Les options suivantes sont disponibles pour l’inscription des appareils Android :

- BYOD : appareils Android Enterprise appartenant à des particuliers avec un profil professionnel

- Appareils dédiés Android Enterprise appartenant à l’entreprise (COSU)

- Appareils Android Enterprise appartenant à l’entreprise et entièrement gérés (COBO)

- Profil de travail Android Enterprise appartenant à l’entreprise (COPE)

Il est important de mentionner que l’enrôlement pour les appareils appartenant à l’entreprise nécessite une réinitialisation des appareils.

Pour effectuer un enregistrement BYOD, l’utilisateur installe l’application ‘Company Portal’ et se connecte à son compte utilisateur. Si les administrateurs ont autorisé les enrôlements BYOD pour l’utilisateur, Un certificat MDM sera créer au niveau de l’appareil et les politiques de configuration et les applications sont déployés automatiquement.

Pour les appareils appartenant à l’entreprise, l’enrôlement se fait différemment. L’administrateur configure l’enrôlement et génére un medium d’enrôlement (Exemple : QRCode). Lors de phase d’initiation du téléphone, l’utilisateur scanne le medium d’enrôlement (QRcode). Les politiques et configurations sont automatiquement déployés.

iOS/iPadOS

La platefrome iOS/iPadOS supporte aussi l’enrôlement pour les appareils BYOD ainsi que l’enrôlement des appareils appartenant à l’entreprise (ADE anciennement DEP).

Il faut noter que l’enrôlement supervisé (hors BYOD) des appareils iOS/iPadOS nécessite une réinitialisation de l’appareil pour faire l’inscription et se fait :

- À travers l’outil « Apple Configurator » pour des appareils déjà existants. Cet outil ne s’exécute que dans un environnement MacOS.

- À travers « Apple Business Manager » pour de nouveaux appareils.

Linux

Intune supporte l’enrôlement des appareils Linux, par contre l’inscription n’est fonctionnel que pour la distribution Ubuntu. L’enrôlement d’une distribution autre qu’Ubuntu cause une violation des termes d’utilisation de Intune.

L’enrôlement s’effectue en installant l’application ‘Company portal’ et en se connectant au compte de l’utilisateur.

MacOS

Sur les appareils macOS, l’application Portail d’entreprise ou l’assistant d’installation Apple authentifie les utilisateurs et lance l’inscription. Une fois inscrits, ils reçoivent les politiques et les profils définis par les administrateurs.

Les options suivantes sont disponibles pour l’inscription des appareils macOS :

- BYOD : Inscription des appareils

- Inscription automatisée des appareils (ADE)

- Inscription directe

Gestion des appareils

Intune permet de gérer et d’effectuer des actions à distance sur les appareils inscrits. Ces actions permettent aux administrateurs de protéger les données de l’entreprises des multiples risques.

Avec Intune, il est possible de voir l’inventaire de tous les appareils disponibles et leurs statues et d’appliquer des actions à des appareils en masse.

Windows

Pour la plateforme Windows, il est possible d’exploiter les fonctionnalités suivantes :

- Autopilot Reset : Vous pouvez utiliser un service MDM tel que Microsoft Intune pour lancer le processus de réinitialisation à distance de Windows Autopilot. Cette réinitialisation évite au personnel informatique de devoir se rendre sur chaque machine pour lancer le processus. Pour activer un appareil pour une réinitialisation à distance de Windows Autopilot, l’appareil doit être géré par MDM et joint à Azure AD. En outre, pour Intune, le rôle d’administrateur du service Intune est requis pour la réinitialisation à distance de Windows Autopilot.

- BitLocker key rotation

- Collecte des diagnostiques

- Delete

- Fresh Start

- Restart

- Rename Device

- Retire

- Full Scan

- Update Windows Defender Security Intelligence : Il est essentiel de maintenir la protection antivirus à jour. La gestion des mises à jour de la protection de Microsoft Defender Antivirus comporte deux volets : L’endroit où les mises à jour sont téléchargées et le moment où les mises à jour sont téléchargées et appliquées.

- Windows 10 Pin Reset

- Wipe

- Device Sync

Android

Pour la plateforme Android, il est possible d’exploiter les fonctionnalités suivantes :

- Delete

- Remote Contrôle for android

- Remote Lock

- Rename Device

- Reset passcode

- Retire

- Wipe

- Send custom notification

- Synchronize device

iOS/iPadOS

Pour la plateforme iOS/iPadOS, il est possible d’exploiter les fonctionnalités suivantes :

- Delete

- Disable Activation Lock

- Locate Device

- Lost Mode

- Remote Lock

- Rename Device

- Reset Passcode

- Retire

- Wipe

- Send custom notification

- Synchronize device

- Update cellular data plan

MacOS

Pour la plateforme MacOS, il est possible d’exploiter les fonctionnalités suivantes :

- Erase

- Remote Lock

- Rename device

- Wipe

Les profils de configuration

Les profils d’appareils vous permettent d’ajouter et de configurer des paramètres, puis d’appliquer ces paramètres aux appareils de votre organisation. Plusieurs options s’offrent à vous lors de la création de politiques :

- Modèles administratifs : Sur les appareils Windows 10/11, ces modèles sont des paramètres ADMX que vous configurez. Si vous connaissez les stratégies ADMX ou les objets de stratégie de groupe (GPO), l’utilisation des modèles administratifs est une étape naturelle vers Microsoft Intune.

- Baselines : Sur les appareils Windows 10/11, ces baselines comprennent des paramètres de sécurité préconfigurés. Si vous souhaitez créer une politique de sécurité en utilisant les recommandations des équipes de sécurité de Microsoft, les baselines de sécurité sont recommandées.

- Catalogue de paramètres : Sur les appareils Windows 10/11, utilisez le catalogue des paramètres pour voir tous les paramètres disponibles, à un seul endroit. Par exemple, vous pouvez voir tous les paramètres qui s’appliquent à BitLocker et créer une politique qui se concentre uniquement sur BitLocker. Sur les appareils macOS, utilisez le catalogue de paramètres pour configurer la version 77 et les paramètres de Microsoft Edge.

Sur macOS, continuez à utiliser le fichier de préférences pour :

- Configurer les versions antérieures de Microsoft Edge

- Configurer les paramètres du navigateur Edge qui ne sont pas dans le catalogue des paramètres.

- Modèles : Sur les appareils Android, iOS/iPadOS, macOS et Windows, les modèles incluent un regroupement logique de paramètres qui configurent une fonctionnalité ou un concept, comme le VPN, la messagerie, les appareils kiosque, etc.

Gestion des applications

La gestion des applications mobiles Intune fait référence à la suite de fonctions de gestion Intune qui vous permet de publier, pousser, configurer, sécuriser, surveiller et mettre à jour des applications mobiles pour vos utilisateurs.

La gestion des applications mobiles vous permet de gérer et de protéger les données de votre organisation au sein d’une application. De nombreuses applications de productivité, telles que les applications Microsoft Office, peuvent être gérées par Intune MAM.

| Fonctionnalités disponibles dans la gestion des applications. | Android/Android Enterprise | iOS/iPadOS | macOS | Windows 10/11 |

| Ajouter et attribuer des applications à des appareils ou à des utilisateurs | Oui | Oui | Oui | Oui |

| Attribuer des applications à des appareils non enrôlés avec Intune | Oui | Oui | Non | Non |

| Utiliser les stratégies de configuration des applications pour contrôler le comportement des applications au démarrage | Oui | Oui | Non | Non |

| Utiliser les politiques de provisionnement des applications mobiles pour renouveler les applications périmées | Non | Oui | Non | Non |

| Protéger les données de l’entreprise présentes dans les applications avec leurs politiques de protection des données | Oui | Oui | Non | Non |

| Supprimer uniquement les données de l’entreprise d’une application installée | Oui | Oui | Non | Oui |

| Gérer l’attribution des applications | Oui | Oui | Oui | Oui |

| Attribuer et suivre les achats d’applications depuis le store | Non | Oui | Non | Oui |

| Forcer l’installation d’applications sur l’appareil | Oui | Oui | Oui | Oui |

| Proposer des installations optionnelles depuis le portail entreprise | Oui | Oui | Oui | Oui |

| Installer des applications de raccourci WEB | Oui | Oui | Oui | Oui |

| Applications internes à l’entreprise | Oui | Oui | Oui | Oui |

| Applications depuis un store | Oui | Oui | Non | Oui |

| Mise à jour d’applications | Oui | Oui | Non | Oui |

Stratégies de protection des applications

Les politiques de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation restent contenues dans une application gérée. Une politique peut être une règle appliquée lorsque l’utilisateur tente d’accéder aux données de l’entreprise ou de les déplacer, ou un ensemble d’actions interdites ou surveillées lorsque l’utilisateur se trouve dans l’application. Une application gérée est une application à laquelle sont appliquées des politiques de protection et qui peut être gérée par Intune.

La gestion des applications mobiles (MAM) permet de gérer et de protéger les données de l’organisation au sein d’une application. De nombreuses applications de productivité, telles que les applications Microsoft Office, peuvent être gérées par Intune MAM.

Les principaux avantages de l’utilisation de politiques de protection des applications sont les suivants :

- Protection des données de l’entreprise au niveau de l’application : La gestion des applications mobiles ne nécessitant pas de gestion des appareils, vous pouvez protéger les données de l’entreprise sur les appareils gérés ET non gérés. La gestion est centrée sur l’identité de l’utilisateur, ce qui supprime la nécessité de gérer l’appareil.

- La productivité : La productivité de l’utilisateur final n’est pas affectée et les règles ne s’appliquent pas lorsqu’il utilise l’application dans un contexte personnel. Les règles ne s’appliquent que dans un contexte professionnel, ce qui vous permet de protéger les données de l’entreprise sans toucher aux données personnelles.

- Sécurisation de la couche applicative : Les règles de protection des applications garantissent que les protections de la couche applicative sont en place. Par exemple, vous pouvez exiger un code PIN pour ouvrir une application dans un contexte professionnel et contrôler le partage des données entre les applications

La gestion de l’appareil mobile (MDM) peut également être utilisé en complément ou non du MAM. Le MDM veille à ce que l’appareil soit protégé. Par exemple, vous pouvez exiger un code PIN pour accéder à l’appareil, ou vous pouvez déployer des applications gérées sur l’appareil.

Cas d’usage d’un déploiement double

Dans le cas d’un employé qui utilise à la fois un téléphone fourni par l’entreprise et sa tablette personnelle (enrôlée BYOD), il est possible de coupler ces deux gestions pour obtenir une sécurité plus granulaire. Si vous appliquez une politique de MAM à l’utilisateur sans définir l’appareil, l’utilisateur sera par défaut soumis à la même politique de MAM indépendamment du type d’enrôlement de ses appareils (BYOD ou gérés). Vous pouvez cependant appliquer une politique différente selon le mode d’enrôlement. Voici deux exemples d’application :

- Il est possible d’appliquer une politique de MAM moins stricte aux appareils gérés par Intune et appliquer une politique de MAM plus restrictive aux appareils non enrôlés dans le MDM.

- Il est possible de n’appliquer une politique de MAM qu’aux appareils non enrôlés uniquement.

Politiques de conformité

Les solutions de gestion des appareils mobiles (MDM) telles qu’Intune peuvent contribuer à protéger les données de l’entreprise en exigeant des utilisateurs et des appareils qu’ils répondent à certaines exigences. Dans Intune, cette fonctionnalité est appelée règles de conformité.

Les politiques de conformité dans Intune :

- Définissent les règles et les paramètres que les utilisateurs et les appareils doivent respecter pour être conformes.

- Incluent des actions qui s’appliquent aux appareils non conformes. Les actions de non-conformité peuvent alerter les utilisateurs sur les conditions de non-conformité et sauvegarder les données sur les appareils non conformes.

- Peuvent être combinées avec l’accès conditionnel, qui permet de bloquer les utilisateurs et les appareils qui ne respectent pas les règles.

Attention : Les politiques de conformité peuvent remplacer les politiques de configuration déjà mises en place sur les appareils. Intune prévoit une fonctionnalité pour aider à la résolution des conflits de stratégies.

Les politiques de conformité d’Intune se divisent en deux parties :

- Paramètres de la politique de conformité :

Ces paramètres configurent la façon dont Intune traite les appareils en fonction de leurs politiques de conformités :

- Décider si les appareils sans stratégie de conformité sont considérés comme conformes ou non

- Déployer une détection améliorée de jailbreak ou non

- Définir la période de validité de l’état de conformité (en jours) avant de relancer une vérification de toutes les politiques auxquelles l’appareil est soumis

- Politique de conformité des appareils :

Ce sont les règles spécifiques à la plate-forme que vous configurez et déployez sur des groupes d’utilisateurs ou d’appareils. Ces règles définissent des exigences pour les appareils, comme des systèmes d’exploitation minimums ou l’utilisation du chiffrement de disque. Les appareils doivent respecter ces règles pour être considérés comme conformes.

Les stratégies de conformité des appareils Intune se configurent en 3 étapes :

- Définition des règles et les paramètres que les utilisateurs et les appareils gérés doivent respecter pour être conformes.

- Définition des actions qui s’appliquent aux appareils qui ne respectent pas vos règles de conformité (verrouillage à distance ou envoi d’un e-mail à l’utilisateur de l’appareil pour l’informer de l’état de l’appareil)

- Assigner des utilisateurs à des groupes d’utilisateurs ou des appareils à des groupes d’appareils.

NB : Lorsqu’une politique de conformité est déployée pour un utilisateur, la conformité de tous ses appareils est vérifiée.

L’utilisation de groupes d’appareils facilite également la création de rapports de conformité.

Gestion des politiques

Lorsque vous créez une politique Intune, elle inclut tous les paramètres que vous avez ajoutés et configurés. Lorsque la politique est prête à être déployée, l’étape suivante consiste à « attribuer » la politique à vos groupes d’utilisateurs ou d’appareils. Une fois la politique attribuée, les utilisateurs et les appareils la reçoivent et les paramètres que vous avez saisis sont appliqués.

Dans Intune, vous pouvez créer et attribuer les politiques suivantes :

- Politiques de protection des applications

- Politiques de configuration des applications

- Politiques de conformité

- Politiques d’accès conditionnel

- Profils de configuration des appareils

- Politiques d’enrôlement

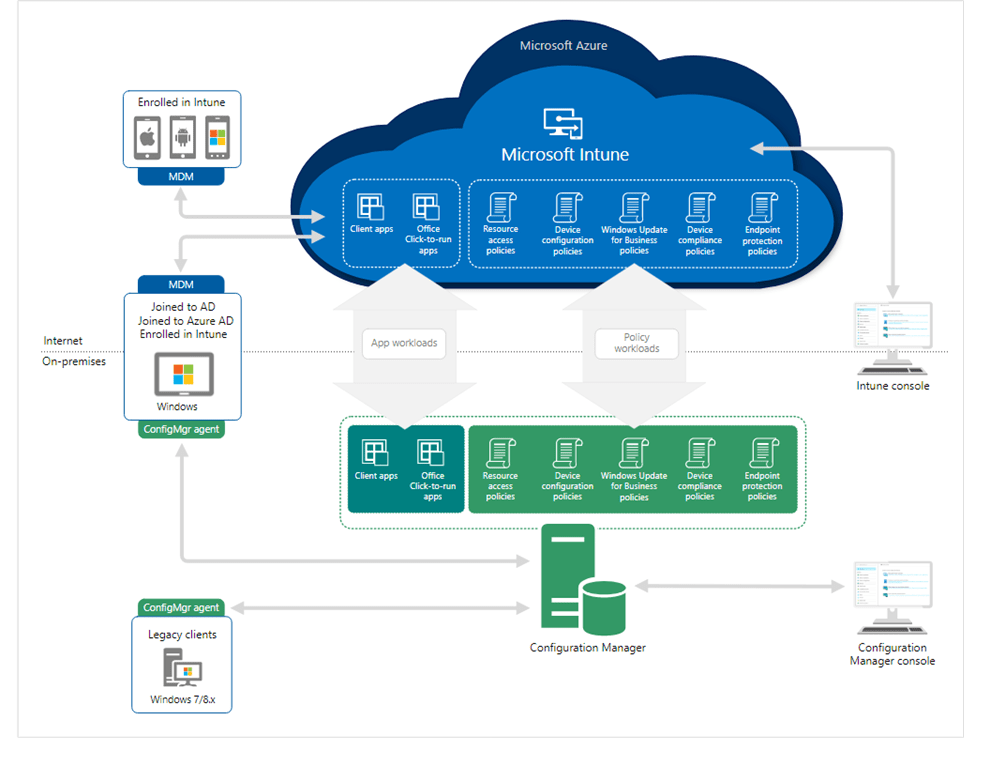

Configuration Manager et Co-management

System Center Configuration Manager (SCCM)

Configuration Manager, également connu sous le nom de System Center Configuration Manager (SCCM) ou ConfigMgr, est une solution de gestion des systèmes développée par Microsoft qui permet aux administrateurs informatiques de gérer et de sécuriser les ordinateurs, les serveurs dans un environnement d’entreprise. Configuration Manager offre une gamme de fonctionnalités pour faciliter la gestion des appareils, notamment la gestion des mises à jour, la gestion des applications, le déploiement du système d’exploitation (masters), la conformité et la sécurité, ainsi que la surveillance et la création de rapports.

Configuration Manager est une solution locale de gestion des terminaux. Elle utilise les ressources internes de l’entreprise (serveur de gestion en local) pour gérer, surveiller les appareils et déployer des applications et des mises à jour, y compris les applications internes et les applications du Microsoft Store.

Co-management

La cogestion (Co-management) est l’un des principaux moyens de relier votre déploiement Configuration Manager existant au cloud Microsoft 365. Elle vous aide à débloquer davantage de capacités alimentées par le cloud, comme l’accès conditionnel.

La cogestion vous permet de gérer simultanément les appareils Windows 10 ou ultérieurs en utilisant à la fois Configuration Manager et Microsoft Intune. Elle permet d’attacher au Cloud votre environnement existant dans Configuration Manager en y ajoutant de nouvelles fonctionnalités. Grâce à la cogestion, il est possible d’utiliser la solution technologique qui convient le mieux à son organisation.

Lorsqu’un appareil Windows dispose du client Configuration Manager et est inscrit à Intune, vous bénéficiez des avantages des deux services. Vous contrôlez les charges de travail dont vous transférez l’autorité de Configuration Manager à Intune, le cas échéant. Configuration Manager continue de gérer toutes les autres charges de travail, y compris celles que vous ne transférez pas à Intune, ainsi que toutes les autres fonctionnalités de Configuration Manager que la cogestion ne prend pas en charge.

Il est également possible de piloter une charge de travail avec une collection distincte d’appareils. Le pilotage vous permet de tester la fonctionnalité Intune avec un sous-ensemble d’appareils avant de basculer un groupe plus important.

Charges en Co-management

La cogestion prend en charge plusieurs charges de travail, qui sont des ensembles de fonctionnalités que vous pouvez basculer individuellement entre Configuration Manager et Intune. Par exemple, vous pouvez basculer la charge de travail des stratégies Windows Update vers Intune pour utiliser Windows Update for Business et bénéficier d’une gestion plus granulaire des mises à jour logicielles Windows. Vous pouvez également basculer la charge de travail des applications clientes vers Intune pour déployer des applications et des scripts PowerShell sur les appareils cogérés. Les charges de travail de cogestion vous offrent une plus grande flexibilité et un meilleur contrôle sur la gestion de vos appareils.

Voici un résumé des charges de travail de cogestion disponibles et de leurs avantages :

- Stratégies de conformité : elles définissent les règles et les paramètres auxquels doivent se conformer les appareils pour être considérés comme conformes par les stratégies d’accès conditionnel. Vous pouvez également utiliser les stratégies de conformité pour surveiller et corriger les problèmes liés aux appareils, indépendamment de l’accès conditionnel.

- Stratégies Windows Update : elles vous permettent de configurer des stratégies de report pour les mises à jour de fonctionnalités ou de qualité Windows 10 ou ultérieures pour les appareils gérés directement par Windows Update for Business.

- Stratégies d’accès aux ressources : elles vous permettent de configurer des paramètres tels que le VPN, le Wi-Fi, les certificats et le proxy d’entreprise pour permettre aux appareils d’accéder aux ressources internes.

- Protection des terminaux : elle vous permet d’utiliser Microsoft Defender for Endpoint pour protéger vos appareils contre les menaces avancées.

- Configuration des appareils : elle vous permet d’utiliser des profils de configuration Intune pour appliquer des paramètres spécifiques aux appareils, tels que la sécurité, la confidentialité, l’identité et la personnalisation.

- Applications Office « Click-To-Run » : elles vous permettent d’utiliser Intune pour déployer et mettre à jour les applications Office 365 ProPlus sur les appareils cogérés.

- Applications client : elles vous permettent d’utiliser Intune pour gérer les applications client et les scripts PowerShell sur les appareils cogérés. Après avoir basculé cette charge de travail, toutes les applications déployées à partir d’Intune sont disponibles dans le Portail d’entreprise. Les applications que vous déployez à partir de Configuration Manager sont disponibles dans le Centre logiciel.

Pour basculer une charge de travail vers Intune, vous devez disposer d’un abonnement Microsoft 365 ou Azure AD Premium, ainsi que d’une autorité MDM configurée. Vous devez également inscrire vos appareils dans Intune à l’aide du client Configuration Manager ou du portail d’entreprise. Vous pouvez basculer les charges de travail individuellement, plusieurs à la fois ou toutes en même temps, selon vos besoins et votre rythme. Vous pouvez également revenir à Configuration Manager si vous changez d’avis, mais il peut y avoir un impact sur certaines fonctionnalités. Par exemple, les versions de Windows et d’Office resteront à une version ultérieure si elles sont installées par Intune.

La cogestion est une solution idéale pour profiter des avantages du cloud et de la gestion moderne sans modifier l’infrastructure et les processus existants. Elle vous permet également de préparer la transition vers une gestion entièrement basée sur le cloud si vous le souhaitez.

Références de sécurité et bonnes pratiques sur Intune

Voici une liste détaillée de quelques recommandations importantes :

- Politiques de conformité des appareils :

- Définir des versions minimales du système d’exploitation pour les différentes plateformes (Android, iOS, Windows et macOS).

- Exiger que les appareils soient chiffrés.

- Activer le démarrage sécurisé et vérification de l’intégrité du code.

- Définir des exigences en matière de mots de passe, telles que la complexité, la longueur et l’expiration.

- Mettre en place une authentification biométrique.

- Activer le pare-feu et la protection antivirus sur les appareils.

- Exiger qu’un appareil soit conforme avant d’accéder aux ressources de l’entreprise.

- Profils de configuration des appareils :

- Activer les mises à jour automatiques et la gestion des correctifs.

- Configurer les profils Wi-Fi et VPN avec les méthodes de chiffrements appropriés.

- Configurer les profils de messagerie électronique à l’aide de protocoles sécurisés.

- Restreindre l’utilisation des périphériques de stockage USB.

- Mettre en œuvre Microsoft Defender Advanced Threat Protection (ATP) pour la sécurité des terminaux.

- Configurer BitLocker pour les appareils Windows et FileVault pour les appareils macOS.

- Gestion des applications :

- Déployer uniquement des applications approuvées et de confiance.

- Utiliser des politiques de gestion des applications mobiles (MAM) pour protéger les données de l’entreprise dans les applications gérées.

- Mettre en place des restrictions de partage de données entre les applications gérées et non gérées.

- Activer l’authentification multifactorielle (MFA) pour les applications critiques.

- Surveiller et analyser l’utilisation et les performances des applications.

- Politiques d’accès conditionnel :

- Restreindre l’accès aux ressources de l’entreprise en fonction de la conformité de l’appareil, du risque de l’utilisateur et de l’emplacement.

- Exiger l’authentification à facteurs multiples pour les utilisateurs ayant des privilèges élevés ou accédant à des données sensibles.

- Bloquer les anciennes méthodes d’authentification.

- Mettre en œuvre des contrôles de session pour l’accès aux applications en nuage.

- Contrôle d’accès basé sur les rôles (RBAC) :

- Attribuer aux utilisateurs les rôles appropriés sur la base du principe du moindre privilège.

- Réviser et mettre à jour régulièrement les attributions de rôles.

- Contrôler et auditer les activités d’accès privilégiés.

- Surveillance de la sécurité et établissement de rapports :

- Utiliser les capacités de reporting de Microsoft Intune pour surveiller et analyser les activités des appareils, des applications et des utilisateurs.

- Intégrer Microsoft Defender for Endpoint et Azure Sentinel pour une détection et une réponse avancée aux menaces.

- Configurer des alertes et des notifications pour les événements critiques ou les violations de règles.

- Formation et sensibilisation des utilisateurs :

- Former les utilisateurs aux meilleures pratiques de sécurité, telles que la reconnaissance des attaques de phishing, la création de mots de passe forts et le signalement d’activités suspectes.

- Fournir des lignes directrices sur l’utilisation acceptable des appareils et des applications de l’entreprise.

- Informer les utilisateurs de l’importance de maintenir les appareils et les applications à jour.

Le respect de ces baselines et de ces meilleures pratiques en matière de sécurité dans Microsoft Intune peut vous aider à créer un environnement plus sûr pour les appareils, les applications et les données de votre entreprise.

Vous trouverez la liste des configurations dans Intune pour des terminaux Windows, Android et IOS. Pour chaque paramètre, vous trouverez la configuration par défaut de la baseline, qui est également la configuration recommandée . Il est important de noter que les baselines de Microsoft sur les appareils mobiles sont catégorisées en 3 niveaux de sécurité en fonction du besoin de l’entreprise. L’application des baselines au niveau 3 est recommandée, cette dernière étant très restrictive pour les utilisateurs.

Déploiement de Microsoft Intune

Préparation et planification du déploiement

La préparation est une étape cruciale du déploiement de Microsoft Intune dans votre organisation, car elle permet de définir les bases pour une gestion et une sécurité efficace des appareils. Voici quelques points supplémentaires à considérer lors de la phase de préparation :

- Analyse des besoins :

- Évaluer la taille de votre organisation, le nombre d’utilisateurs et le nombre d’appareils qui nécessitent une gestion.

- Identifier les types d’applications (internes, externes, Web) que vous devrez gérer et sécuriser.

- Déterminer si votre organisation a des exigences spécifiques en matière de conformité, telles que des réglementations sectorielles ou régionales.

- Inventaire des appareils :

- Dresser la liste des appareils existants, des systèmes d’exploitation et des versions dans votre organisation.

- Identifier les modèles d’appareils et les fabricants, en tenant compte des différences potentielles en matière de gestion et de support.

- Planifier la mode de gestion des appareils obsolètes ou non pris en charge qui pourraient nécessiter des mises à niveau ou des remplacements.

- Impliquer les parties prenantes :

- Collaborer avec les départements clés (informatique, sécurité, RH, juridique) pour déterminer les besoins en matière de gestion et de sécurité des appareils.

- Impliquer les utilisateurs finaux dans le processus de planification pour mieux comprendre leurs besoins et leurs préoccupations en matière de gestion des appareils et de protection de la vie privée.

- Présenter les avantages et les objectifs de la solution Intune aux parties prenantes pour obtenir leur adhésion et leur soutien.

- Planification de la formation et du support :

- Évaluer les compétences de votre équipe informatique en matière de gestion des appareils et de sécurité, et déterminer les besoins en formation pour garantir une utilisation efficace d’Intune.

- Prévoir des formations et des supports pour les utilisateurs finaux afin de les aider à inscrire leurs appareils et à utiliser les applications et les services gérés de manière sécurisée.

- Identifier les ressources disponibles pour assurer un support continu et résoudre les problèmes liés à la gestion des appareils et aux applications.

- Développer un plan de déploiement :

- Déterminer la méthode d’inscription appropriée pour les appareils de votre organisation (par exemple, inscription d’appareils appartenant à l’entreprise, inscription personnelle/BYOD).

- Établir un calendrier pour le déploiement d’Intune, en tenant compte des contraintes de temps, des ressources et des objectifs de l’organisation.

- Prévoir des phases de test et de validation pour garantir que les configurations et les stratégies fonctionnent comme prévu avant le déploiement complet.

- Identifier les indicateurs clés de performance (KPI) pour évaluer le succès du déploiement d’Intune et l’efficacité de la gestion et de la sécurité des appareils.

- Identifier les étapes du déploiement.

- Définir les politiques de sécurité.

Inscription des appareils

- Configurer les paramètres d’inscription pour chaque type de système d’exploitation pris en charge.

- Fournir des instructions aux utilisateurs finaux pour inscrire leurs appareils dans Intune, en utilisant les méthodes d’inscription choisies.

Configuration des profiles et des stratégies

- Créer des profils de configuration pour définir et appliquer des paramètres spécifiques aux appareils pour chaque système d’exploitation pris en charge.

- Définir des stratégies de conformité pour garantir que les appareils répondent aux exigences de sécurité minimales de votre organisation.

- Configurer le contrôle d’accès conditionnel pour déterminer si un appareil remplit les conditions de sécurité nécessaires avant d’accorder l’accès aux ressources de l’entreprise.

Gestion des applications

- Ajouter et configurer les applications d’entreprise à déployer et à gérer sur les appareils inscrits.

- Créer des groupes d’utilisateurs ou d’appareils pour cibler les déploiements d’applications et les stratégies de gestion.

- Déployer les applications sur les appareils inscrits et surveiller l’état des installations.

Surveillance et rapports

- Configurer des alertes et des notifications pour informer les administrateurs des problèmes de sécurité ou des événements significatifs.

- Utiliser le tableau de bord Intune et les rapports pour surveiller l’état des appareils, des applications et de la conformité.

Maintenance continue

- Maintenir régulièrement à jour les profils, les stratégies et les applications pour répondre aux évolutions des besoins et des exigences de sécurité de votre organisation.

- Surveiller les performances et l’utilisation d’Intune, et effectuez des ajustements en conséquence pour améliorer l’efficacité et la sécurité de la gestion des appareils.

Les politiques de sécurité sur Intune

Les politiques de sécurité ci-dessous sont disponibles pour les profils suivants :

| Système | Profil | |

| Windows | Profil de base | |

| Android | BYOD | COBO/COPE/COSU |

| iOS | BYOD | ADE |

Paramètres de sécurité de base Windows

| Paramètres | Valeur de base par défaut |

| Au-dessus du verrou | |

| Activer les applications par la voix depuis l’écran verrouillé | Désactivé |

| Bloquer l’affichage des notifications toast | Oui |

| Durée d’exécution de l’application | |

| Comptes Microsoft facultatifs pour les applications du Microsoft Store | Activé |

| Gestion des applications | |

| Bloquer les installations d’applications avec des privilèges élevés | Oui |

| Bloquer le contrôle des utilisateurs sur les installations | Oui |

| Bloquer le DVR de jeu (ordinateur de bureau uniquement) | Oui |

| Audit | |

| des informations d’identification d’audit de connexion au compte (appareil) | Succès et échec |

| compte (appareil) | Aucun |

| Connexion au compte , déconnexion, audit , verrouillage du compte (appareil) | Échec |

| Connexion au compte, fermeture de session, audit, adhésion au groupe (appareil) | Succès |

| Connexion au compte Déconnexion Connexion d’audit (appareil) | Succès et échec |

| Auditer d’autres événements de déconnexion de connexion (appareil) | Succès et échec |

| spéciale d’audit (appareil) | Succès |

| Gestion du groupe de sécurité d’audit (appareil) | Succès |

| Auditer la gestion des comptes d’utilisateurs (appareil) | Succès et échec |

| Activité PNP d’audit de suivi détaillé (appareil) | Succès |

| Création de processus d’audit de suivi détaillé (appareil) | Succès |

| Partage de fichiers détaillé de l’audit d’accès aux objets (périphérique) | Échec |

| Auditer l’accès au partage de fichiers (appareil) | Succès et échec |

| Audit d’accès aux objets Autres événements d’accès aux objets (périphérique) | Succès et échec |

| Audit d’accès aux objets Stockage amovible (périphérique) | Succès et échec |

| Modification de la stratégie d’authentification d’audit (appareil) | Succès |

| Audit des modifications de stratégie Modification de stratégie au niveau de la règle MPSSVC (périphérique) | Succès et échec |

| Audit de changement de politique Autres événements de changement de politique (appareil) | Échec |

| Modifications apportées à la stratégie d’audit (appareil) | Succès |

| Utilisation des privilèges Utilisation des privilèges sensibles à l’audit (appareil) | Succès et échec |

| Audit du système Autres événements système (périphérique) | Succès et échec |

| Modification de l’état de sécurité de l’audit du système (appareil) | Succès |

| Extension du système de sécurité d’audit (appareil) | Succès |

| Audit du système Intégrité du système (appareil) | Succès et échec |

| Lecture automatique | |

| Comportement d’exécution automatique par défaut de la lecture automatique | Ne pas exécuter |

| Mode de lecture automatique | Désactivé |

| Bloquer la lecture automatique pour les appareils sans volume | Activé |

| BitLocker | |

| Stratégie de lecteur amovible BitLocker | Configurer |

| Bloquer l’accès en écriture aux lecteurs de données amovibles non protégés par BitLocker | Oui |

| Navigateur | |

| Bloquer le gestionnaire de mots de passe | Oui |

| Exiger SmartScreen pour Microsoft Edge Legacy | Oui |

| Bloquer l’accès aux sites malveillants | Oui |

| Bloquer le téléchargement de fichiers non vérifiés | Oui |

| Empêcher l’utilisateur de remplacer les erreurs de certificat | Oui |

| Connectivité | |

| Configurer l’accès sécurisé aux chemins UNC | Configurer Windows pour autoriser l’accès aux chemins UNC spécifiés uniquement après avoir satisfait aux exigences de sécurité supplémentaires |

| Liste de chemins UNC renforcée | Non configuré par défaut. Ajoutez manuellement un ou plusieurs chemins UNC renforcés. |

| Bloquer le téléchargement des pilotes d’impression via HTTP | Activé |

| Bloquer le téléchargement sur Internet pour les assistants de publication Web et de commande en ligne | Activé |

| Informations d’identification Délégation | |

| Délégation d’hôte distant d’informations d’identification non exportables | Activé |

| Interface utilisateur des informations d’identification | |

| Énumérer administrateurs | Désactivé |

| Protection des données | |

| Bloquer l’accès direct à la mémoire | Oui |

| Protection des appareils | |

| Virtualisation sécurité basée | Activer VBS avec démarrage sécurisé |

| Activer la virtualisation sécurité basée | Oui |

| Garde du système de lancement | Activé |

| Activer les identifiants garde | Activer avec le verrouillage UEFI |

| Installation de l’appareil | |

| Bloquer l’installation de périphériques matériels par classes d’installation | Oui |

| Retirer périphériques matériels correspondants | Oui |

| Liste de blocage | Non configuré par défaut. Ajoutez manuellement un ou plusieurs identifiants. |

| Verrouillage de l’appareil | |

| Exiger mot de passe | Oui |

| Requis mot de passe | Alphanumérique |

| du mot de passe (jours) | 60 |

| Nombre minimum de jeux de caractères du mot de passe | 3 |

| Empêcher la réutilisation des mots de passe précédents | 24 |

| Mot de passe minimal longueur | 8 |

| Nombre d’échecs de connexion avant d’effacer l’appareil | dix |

| Bloquer les mots de passe simples | Oui |

| Âge minimum du mot de passe en jours | 1 |

| Empêcher l’utilisation de la caméra | Activé |

| Empêcher le diaporama | Activé |

| Garde DMA | |

| Énumération des périphériques externes incompatibles avec la protection Kernel DMA | Bloquer tout |

| Service de journal des événements | |

| Taille maximale du fichier du journal des applications en Ko | 32768 |

| Taille maximale du fichier du journal système en Ko | 32768 |

| Taille maximale du fichier du journal de sécurité en Ko | 196608 |

| Expérience | |

| Bloquer Windows Spotlight | Oui |

| Bloquer les suggestions tierces dans Windows Spotlight | Non configuré |

| Bloquer spécifique au consommateur caractéristiques | Non configuré |

| Explorateur de fichiers | |

| Bloquer l’exécution des données la prévention | Désactivé |

| Bloquer la terminaison du tas en cas de corruption | Désactivé |

| Pare-feu | |

| Domaine de profil de pare-feu | Configurer |

| Connexions entrantes bloquées | Oui |

| Connexions sortantes requises | Oui |

| Notifications entrantes bloquées | Oui |

| Pare-feu activé | Autorisé |

| Profil de pare-feu privé | Configurer |

| Connexions entrantes bloquées | Oui |

| Connexions sortantes requises | Oui |

| Notifications entrantes bloquées | Oui |

| Pare-feu activé | Autorisé |

| Profil de pare-feu public | Configurer |

| Connexions entrantes bloquées | Oui |

| Connexions sortantes requises | Oui |

| Notifications entrantes bloquées | Oui |

| Pare-feu activé | Autorisé |

| Les règles de sécurité de connexion de la stratégie de groupe ne sont pas fusionnées | Oui |

| Les règles de stratégie de la stratégie de groupe ne sont pas fusionnées | Oui |

| Internet Explorer | |

| Prise en charge du chiffrement d’Internet Explorer | Deux éléments : TLS v1.1 et TLS v1.2 |

| Internet Explorer empêcher gestion du filtre d’écran intelligent | Activer |

| Script de zone restreinte d’Internet Explorer Contrôles Active X marqués comme sûrs pour les scripts | Désactiver |

| Téléchargements de fichiers de zone restreinte d’Internet Explorer | Désactiver |

| Avertissement de non-concordance d’adresse de certificat Internet Explorer | Activé |

| Internet Explorer amélioré mode protégé | Activé |

| Internet Explorer repli vers SSL3 | Aucun site |

| Logiciel Internet Explorer lorsque la signature n’est pas valide | Désactivé |

| Internet Explorer vérifie la révocation du certificat du serveur | Activé |

| Internet Explorer vérifie les signatures des programmes téléchargés | Activé |

| Internet Explorer traite une gestion MIME cohérente | Activer |

| Internet Explorer contourne les avertissements de l’écran intelligent | Désactivé |

| Internet Explorer contourne les avertissements de l’écran intelligent concernant les fichiers inhabituels | Désactiver |

| Détection de crash d’Internet Explorer | Désactivé |

| Documents de téléchargement d’Internet Explorer | Désactivé |

| Internet Explorer ignore les erreurs de certificat | Désactivé |

| Internet Explorer désactivé processus améliorés _ mode protégé | Activé |

| Vérification des paramètres de sécurité d’Internet Explorer | Activé |

| Contrôles Internet Explorer Active X en mode protégé | Désactivé |

| Utilisateurs d’Internet Explorer ajoutant des sites | Désactivé |

| Utilisateurs d’Internet Explorer changer les politiques | Désactivé |

| Internet Explorer bloque les contrôles Active X obsolètes | Activé |

| Internet Explorer inclut tous les chemins réseau | Désactivé |

| Accès à la zone Internet Internet Explorer aux sources de données | Désactivé |

| automatique de la zone Internet d’Internet Explorer pour le téléchargement de fichiers | Désactivé |

| Copier et coller de la zone Internet d’Internet Explorer via un script | Désactiver |

| Zone Internet Internet Explorer glisser-déposer ou copier-coller des fichiers | Désactivé . |

| Zone Internet Internet Explorer moins sites privilégiés | Désactiver |

| Chargement de la zone Internet Internet Explorer des fichiers XAML | Désactiver |

| Composants dépendants du .NET Framework de la zone Internet d’Internet Explorer | Désactivé |

| La zone Internet d’Internet Explorer autorise uniquement les domaines approuvés à utiliser les contrôles ActiveX. | Activé |

| La zone Internet d’Internet Explorer autorise uniquement les domaines approuvés à utiliser les contrôles ActiveX tdc | Activé |

| Script de zone Internet Internet Explorer des contrôles du navigateur Web | Désactivé |

| Script de zone Internet Internet Explorer lancé les fenêtres | Désactivé |

| Scriptlets de zone Internet Internet Explorer | Désactiver |

| Écran intelligent de la zone Internet d’Internet Explorer | Activé |

| La zone Internet d’Internet Explorer met à jour la barre d’état via un script | Désactivé |

| Persistance des données utilisateur de la zone Internet Internet Explorer | Désactivé |

| La zone Internet d’Internet Explorer autorise l’exécution de VBscript | Désactiver |

| La zone Internet d’Internet Explorer n’exécute pas d’antimalware sur les contrôles ActiveX | Désactivé |

| Téléchargement de la zone Internet Internet Explorer avec contrôles ActiveX signés | Désactiver |

| Internet Explorer zone Internet télécharger des contrôles ActiveX non signés | Désactiver |

| Filtre de script intersite de la zone Internet Internet Explorer | Activé |

| La zone Internet d’Internet Explorer fait glisser le contenu depuis différent domaines à travers les fenêtres | Désactivé |

| La zone Internet d’Internet Explorer fait glisser le contenu de différents domaines dans Windows | Désactivé |

| Mode protégé de la zone Internet d’Internet Explorer | Activer |

| La zone Internet d’Internet Explorer inclut le chemin local lors du téléchargement de fichiers sur le serveur | Désactivé |

| Initialisation de la zone Internet d’Internet Explorer et script des contrôles Active X non marqués comme sûrs | Désactiver |

| Autorisations Java de la zone Internet d’Internet Explorer | Désactiver Java |

| La zone Internet d’Internet Explorer lance des applications et des fichiers dans une iframe | Désactiver |

| Options de connexion à la zone Internet Internet Explorer | Rapide |

| La zone Internet d’Internet Explorer navigue dans les fenêtres et les cadres dans différents domaines | Désactiver |

| La zone Internet d’Internet Explorer exécute des composants dépendants de .NET Framework signés avec Authenticode | Désactiver |

| Avertissement de sécurité de la zone Internet d’Internet Explorer concernant les fichiers potentiellement dangereux | Rapide |

| Bloqueur de popup de zone Internet Internet Explorer | Activer |

| La zone intranet d’Internet Explorer n’exécute pas d’antimalware sur les contrôles Active X | Désactivé |

| Initialisation de la zone intranet d’Internet Explorer et script des contrôles Active X non marqués comme sûrs | Désactiver |

| Autorisations Java de la zone intranet d’Internet Explorer | Haute sécurité |

| La zone de la machine locale d’Internet Explorer n’exécute pas d’antimalware sur les contrôles Active X | Désactivé |

| Autorisations Java de la zone de machine locale d’Internet Explorer | TDésactiver Java |

| Internet Explorer a verrouillé l’écran intelligent de la zone Internet | Activé. |

| Internet Explorer a verrouillé les autorisations Java de la zone intranet | Désactiver Java |

| Internet Explorer a verrouillé les autorisations Java de la zone de la machine locale | Désactiver Java |

| Internet Explorer a verrouillé l’écran intelligent de la zone restreinte | Activé |

| Internet Explorer a verrouillé les autorisations Java de la zone restreinte | Désactiver Java |

| Internet Explorer a verrouillé les autorisations Java de la zone de confiance | Désactiver Java |

| Internet Explorer traite la fonction de sécurité de détection MIME | Activer |

| Internet Explorer traite la restriction de sécurité du protocole MK | Activé |

| Barre de notification des processus Internet Explorer | Activé |

| Internet Explorer empêche l’installation par utilisateur de contrôles Active X | Activé |

| Internet Explorer traite la protection contre l’élévation de zone | Activé |

| Internet Explorer supprime le bouton Exécuter cette fois pour les contrôles Active X obsolètes | Activé |

| Processus Internet Explorer restreindre l’installation d’Active X | Activé |

| Accès de la zone restreinte d’Internet Explorer aux sources de données | Désactiver |

| Scripts actifs de zone restreinte d’Internet Explorer | Désactiver |

| automatique de zone restreinte d’Internet Explorer pour les téléchargements de fichiers | Désactivé |

| Comportements binaires et de script de la zone restreinte d’Internet Explorer | Désactiver |

| Copier et coller de la zone restreinte d’Internet Explorer via un script | Désactiver |

| Glisser-déposer de la zone restreinte d’Internet Explorer ou copier-coller des fichiers | Désactiver |

| Zone restreinte d’Internet Explorer moins sites privilégiés | Désactivé |

| Chargement de fichiers XAML dans la zone restreinte d’Internet Explorer | Désactiver |

| Méta de la zone restreinte d’Internet Explorer rafraîchir | Désactivé |

| Composants dépendants du .NET Framework de la zone restreinte d’Internet Explorer | Désactivé |

| La zone restreinte d’Internet Explorer autorise uniquement les domaines approuvés à utiliser les contrôles Active X | Activé |

| La zone restreinte d’Internet Explorer autorise uniquement les domaines approuvés à utiliser les contrôles tdc Active X | Activé |

| Script de zone restreinte d’Internet Explorer pour les contrôles du navigateur Web | Désactivé |

| Script de zone restreinte d’Internet Explorer lancé les fenêtres | Désactivé |

| Scriptlets de zone restreinte d’Internet Explorer | Désactivé |

| Écran intelligent de zone restreinte d’Internet Explorer | Activé |

| restreinte d’Internet Explorer met à jour la barre d’état via un script | Désactivé |

| Persistance des données utilisateur de la zone restreinte d’Internet Explorer | Désactivé |

| La zone restreinte d’Internet Explorer autorise l’exécution de vbscript | Désactiver |

| La zone restreinte d’Internet Explorer n’exécute pas d’antimalware sur les contrôles Active X | Désactivé |

| Téléchargement de la zone restreinte d’Internet Explorer avec contrôles Active X signés | Désactiver |

| Téléchargement de la zone restreinte d’Internet Explorer contrôles Active X non signés | Désactiver |

| Filtre de scripts intersites de zone restreinte d’ Internet Explorer | Activé |

| La zone restreinte d’Internet Explorer fait glisser le contenu de différents domaines sur Windows | Désactivé |

| La zone restreinte d’Internet Explorer fait glisser le contenu de différents domaines dans Windows | Désactivé |

| La zone restreinte d’Internet Explorer inclut le chemin local lors du téléchargement de fichiers sur le serveur | Désactivé |

| Initialisation de la zone restreinte d’Internet Explorer et script des contrôles Active X non marqués comme sûrs | Désactiver |

| Autorisations Java de la zone restreinte d’Internet Explorer | Désactiver Java |

| La zone restreinte d’Internet Explorer lance des applications et des fichiers dans un iFrame | Désactiver |

| Options de connexion à la zone restreinte d’Internet Explorer | Anonyme |

| La zone restreinte d’Internet Explorer navigue dans les fenêtres et les cadres dans différents domaines | Désactiver |

| restreinte d’Internet Explorer exécute des contrôles et des plugins Active X | Désactivez . |

| La zone restreinte d’Internet Explorer exécute des composants dépendants de .NET Framework signés avec Authenticode | Désactiver |

| restreinte d’Internet Explorer pour les applets Java | Désactiver |

| Avertissement de sécurité de zone restreinte d’Internet Explorer pour les fichiers potentiellement dangereux | Désactiver |

| Mode protégé de la zone restreinte d’Internet Explorer | Activer |

| Bloqueur de fenêtres contextuelles de zone restreinte d’Internet Explorer | Activer |

| Processus Internet Explorer restreindre le téléchargement de fichiers | Activé |

| Internet Explorer traite les restrictions de sécurité des fenêtres scriptées | Activé |

| Les zones de sécurité d’Internet Explorer utilisent uniquement les paramètres de la machine | Activé |

| Internet Explorer utilise le service d’installation Active X | Activé |

| La zone de confiance d’Internet Explorer n’exécute pas d’antimalware sur les contrôles Active X | Désactivé |

| Initialisation de la zone de confiance d’Internet Explorer et script des contrôles Active X non marqués comme sûrs | Désactiver |

| Autorisations Java de la zone de confiance d’Internet Explorer | Haute sécurité |

| Remplissage automatique d’Internet Explorer | Désactivé |

| Options de sécurité des stratégies locales | |

| Bloquer la connexion à distance avec un mot de passe vide | Oui |

| Minutes d’inactivité de l’écran de verrouillage jusqu’à ce que l’économiseur d’écran s’active | 15 |

| Carte à puce suppression comportement | Verrouiller le poste de travail |

| Exiger du client qu’il signe toujours numériquement les communications | Oui |

| Empêcher les clients d’envoyer des mots de passe non chiffrés à des serveurs PME tiers | Oui |

| Exiger toujours que les communications soient signées numériquement par le serveur | Oui |

| Empêcher l’énumération anonyme des comptes SAM | Oui |

| Bloquer l’énumération anonyme des comptes et partages SAM | Oui |

| Restreindre l’accès anonyme aux canaux nommés et aux partages | Oui |

| Autoriser les appels à distance vers le responsable des comptes de sécurité | O:BAG :MAUVAIS:(A;;RC;;;BA) |

| Empêcher le stockage de la valeur de hachage du gestionnaire LAN lors du prochain changement de mot de passe | Oui |

| Niveau d’authentification | Envoyez uniquement la réponse NTLMv2. Refuser LM et NTLM |

| Sécurité de session minimale pour les clients basés sur NTLM SSP | Nécessite le cryptage NTLM V2 128 |

| Sécurité de session minimale pour les serveurs basés sur NTLM SSP | Nécessite NTLM V2 et un cryptage 128 bits |

| Comportement de l’invite d’élévation d’administrateur | Demander le consentement sur le bureau sécurisé |

| Comportement standard de l’invite d’élévation de l’utilisateur | Automatiquement refuser élévation demandes |

| Détecter les installations d’applications et demander une élévation | Oui |

| Autoriser uniquement les applications d’accès à l’interface utilisateur pour les emplacements sécurisés | Oui |

| Exiger le mode d’approbation de l’administrateur pour les administrateurs | Oui |

| Utiliser le mode d’approbation administrateur | Oui |

| Virtualiser les échecs d’écriture de fichiers et de registre vers des emplacements par utilisateur | Oui |

| Microsoft Défenseur | |

| Empêcher Adobe Reader de créer des processus enfants | Activer |

| Bloquer le lancement des applications de communication Office dans un processus enfant | Activer |

| Saisissez la fréquence (0 à 24 heures) pour vérifier les mises à jour des renseignements de sécurité. | 4 |

| Type de numérisation | Scan rapide |

| Jour d’analyse du calendrier du Defender | Tous les jours |

| Heure de début de l’analyse Defender | Non configuré |

| Niveau de protection fourni par le cloud | Non configuré |

| Analyser les fichiers réseau | Oui |

| Activez la protection en temps réel | Oui |

| Scripts d’analyse utilisés dans les navigateurs Microsoft | Oui |

| Analyser les fichiers d’archives | Oui |

| Activer la surveillance des comportements | Oui |

| Activez la protection fournie par le cloud | Oui |

| Analyser les messages électroniques entrants | Oui |

| Analyser les lecteurs amovibles lors d’une analyse complète | Oui |

| Empêcher les applications Office d’injecter du code dans d’autres processus | Bloquer |

| Empêcher les applications Office de créer du contenu exécutable | Bloquer |

| Bloquer les appels API Win32 à partir de la macro Office | Bloquer |

| Bloquer l’exécution de scripts potentiellement obscurcis ( js / vbs / ps ) | Bloquer |

| Empêcher JavaScript ou VBScript de lancer le contenu exécutable téléchargé | Bloquer |

| Bloquer le téléchargement de contenu exécutable à partir des clients de messagerie et de messagerie Web | Bloquer |

| Bloquer le vol d’informations d’identification dans le sous-système de l’autorité de sécurité locale Windows (lsass.exe) | Activer |

| Action d’application potentiellement indésirable de Defender | Bloquer |

| Bloquer les processus non fiables et non signés exécutés depuis USB | Bloquer |

| Activer la protection du réseau | Activer |

| Échantillon de défenseur type de consentement de soumission | Envoyer sûr échantillons automatiquement |

| Guide de sécurité MS | |

| Configuration de démarrage du pilote client SMB v1 | Conducteur handicapé |

| Appliquer les restrictions UAC aux comptes locaux lors de la connexion au réseau | Activé |

| Protection contre l’écrasement de la gestion structurée des exceptions | Activé |

| Serveur PME v1 | Désactivé |

| Authentification Digest | Désactivé |

| Héritage MSS | |

| Niveau de protection du routage source IPv6 du réseau | Protection maximale |

| Niveau de protection du routage de la source IP du réseau | Protection maximale |

| Le réseau ignore les demandes de libération de nom NetBIOS, sauf celles provenant des serveurs WINS | Activé |

| Les redirections réseau ICMP remplacent les routes générées par OSPF | Désactivé |

| Pouvoir | |

| Exiger un mot de passe au réveil lorsque vous êtes sur batterie | Activé |

| Exiger un mot de passe au réveil lorsque vous êtes branché | Activé |

| États de veille lorsque vous dormez sur batterie | Désactivé |

| États de veille lorsque vous dormez pendant que vous êtes branché | Désactivé |

| Assistance à distance | |

| Assistance à distance sollicitée | Désactiver Assistance à distance |

| Services de bureau à distance | |

| Connexion client des services de bureau à distance chiffrement niveau | Haut |

| Bloquer la redirection du lecteur | Activé |

| Bloquer le mot de passe économie | Activé |

| Demander un mot de passe lors de la connexion | Activé |

| Communication RPC sécurisée | Activé |

| Gestion à distance | |

| Bloquer l’authentification du résumé du client | Activé |

| Bloquer le stockage de l’exécution en tant qu’informations d’identification | Activé |

| Authentification de base du client | Désactivé |

| Authentification de base | Désactivé |

| Client non chiffré trafic | Désactivé |

| Non crypté trafic | Désactivé |

| Télécommande Appel de procédure | |

| Options client RPC non authentifié | Authentifié |

| Recherche | |

| Désactiver indexage éléments cryptés | Oui |

| Écran intelligent | |

| Activez Windows SmartScreen | Oui |

| Empêcher les utilisateurs d’ignorer les avertissements SmartScreen | Oui |

| Système | |

| Initialisation du pilote de démarrage du système | Inconnu satisfaisant et critique non satisfaisant |

| Wifi | |

| Bloquer la connexion automatique aux points d’accès Wi-Fi | Oui |

| Bloquer le partage Internet | Oui |

| Gestionnaire de connexions Windows | |

| Bloquer la connexion aux réseaux hors domaine | Activé |

| Espace de travail Windows Ink | |

| Espace de travail d’encre | Activé |

| Windows PowerShell | |

| Journalisation des blocs de script PowerShell | Activé |

Paramètres de sécurité de base Android

Pour un profil de type Android : BYOD

Conformité

| Paramètre | Valeur | Remarques |

| Santé de l’appareil | ||

| Appareils rootés | Bloquer | |

| Les services Google Play sont configurés | Exiger | |

| Fournisseur de sécurité à jour | Exiger | |

| Attestation d’appareil SafetyNet | Vérifiez l’intégrité de base et les appareils certifiés | Ce paramètre configure l’attestation SafetyNet de Google sur les appareils des utilisateurs finaux. L’intégrité de base valide l’intégrité de l’appareil. Les appareils rootés, les émulateurs, les appareils virtuels et les appareils présentant des signes de falsification ne respectent pas leur intégrité de base. L’intégrité de base et les appareils certifiés valident la compatibilité de l’appareil avec les services de Google. Seuls les appareils non modifiés et certifiés par Google peuvent passer ce contrôle. |

| Requis Filet de sécurité type d’évaluation | Clé matérielle | L’attestation matérielle améliore la vérification du service d’attestation SafetyNet existant en exploitant un nouveau type d’évaluation appelé Hardware Backed, fournissant une détection de racine plus robuste en réponse aux nouveaux types d’outils et de méthodes d’enracinement qui ne peuvent pas toujours être détectés de manière fiable par une solution uniquement logicielle. Comme son nom l’indique, l’attestation matérielle exploite un composant matériel fourni avec les appareils installés avec Android 8.1 et versions ultérieures. Il est peu probable que les appareils mis à niveau d’une ancienne version d’Android vers Android 8.1 disposent des composants matériels nécessaires à l’attestation matérielle. Bien que ce paramètre doive être largement pris en charge à partir des appareils livrés avec Android 8.1, Microsoft recommande fortement de tester les appareils individuellement avant d’activer ce paramètre de stratégie à grande échelle. |

| Exiger que l’appareil soit égal ou inférieur au niveau de menace de l’appareil | Sécurisé | Ce paramètre nécessite un produit de défense contre les menaces mobiles. Pour plus d’informations, consultez Mobile Thrat Defense pour les appareils inscrits. Les clients devraient envisager de mettre en œuvre Microsoft Defender for Endpoint ou une solution de défense contre les menaces mobiles. Il n’est pas nécessaire de déployer les deux . |

| Propriétés du périphérique | ||

| Version minimale du système d’exploitation | Exemple majeur.mineur : 11.0 | Microsoft recommande de configurer la version majeure minimale d’Android pour qu’elle corresponde aux versions Android prises en charge pour les applications Microsoft. Les OEM et les appareils adhérant aux exigences recommandées pour Android Enterprise doivent prendre en charge la version d’expédition . Actuellement, Android recommande Android 9.0 et versions ultérieures pour les travailleurs du savoir. |

| Sécurité du système | ||

| Mot de passe minimal longueur | 6 | Les organisations devront peut-être mettre à jour ce paramètre pour correspondre à leur politique de mot de passe. |

| Nombre maximum de minutes d’inactivité avant que le mot de passe ne soit requis | 5 | Les organisations devront peut-être mettre à jour ce paramètre pour correspondre à leur politique de mot de passe. |

| Cryptage du stockage des données sur l’appareil | Exiger | |

| Bloquer les applications provenant de sources inconnues | Bloquer | |

| Intégrité d’exécution de l’application du portail d’entreprise | Exiger | |

| Bloquer le débogage USB sur l’appareil | Bloquer | Bien que ce paramètre bloque le débogage à l’aide d’un périphérique USB, il désactive également la possibilité de collecter des journaux qui peuvent être utiles à des fins de dépannage. |

| Niveau minimum du correctif de sécurité | Non configuré | Les appareils Android peuvent recevoir des correctifs de sécurité mensuels, mais la version dépend des OEM et/ou des opérateurs. Les organisations doivent s’assurer que les appareils Android déployés reçoivent des mises à jour de sécurité avant de mettre en œuvre ce paramètre. Pour connaître les dernières versions de correctifs, consultez les bulletins de sécurité Android. |

| Nombre de jours avant l’expiration du mot de passe | 365 | Les organisations devront peut-être mettre à jour ce paramètre pour correspondre à leur politique de mot de passe. |

| Actions en cas de non-conformité | ||

| Marquer l’appareil comme non conforme | Immédiatement | Par défaut, la stratégie est configurée pour marquer l’appareil comme non conforme. Des actions supplémentaires sont disponibles. Pour plus d’informations, consultez Configurer des actions pour les appareils non conformes dans Intune. |

| Microsoft Defender pour point de terminaison | ||

| Exiger que l’appareil soit égal ou inférieur au score de risque de la machine | Clair | Ce paramètre nécessite Microsoft Defender pour Endpoint. Pour plus d’informations, consultez Appliquer la conformité pour Microsoft Defender pour point de terminaison avec accès conditionnel dans Intune. Les clients devraient envisager de mettre en œuvre Microsoft Defender for Endpoint ou une solution de défense contre les menaces mobiles. Il n’est pas nécessaire de déployer les deux . |

Restrictions

| Paramètre | Valeur | Remarques |

| Paramètres du profil professionnel | ||

| Copier et coller entre les profils professionnels et personnels | Bloquer | |

| Partage de données entre profils professionnels et personnels | Les applications du profil professionnel peuvent gérer les demandes de partage du profil personnel | |

| Notifications du profil professionnel lorsque l’appareil est verrouillé | Bloquer | Le blocage de ce paramètre garantit que les données sensibles ne sont pas exposées dans les notifications du profil professionnel, ce qui peut avoir un impact sur la convivialité. |

| Autorisations d’application par défaut | Appareil par défaut | Les administrateurs doivent examiner et ajuster les autorisations accordées par les applications qu’ils déploient. |

| Ajouter et supprimer comptes | Bloquer | |

| Partage de contacts via Bluetooth | Non configuré | Par défaut, l’accès aux contacts professionnels n’est pas disponible sur d’autres appareils, comme les automobiles via l’intégration Bluetooth. L’activation de ce paramètre améliore les expériences utilisateur mains libres. Cependant, le périphérique Bluetooth peut mettre en cache les contacts lors de la première connexion. Les organisations doivent envisager d’équilibrer les scénarios d’utilisabilité avec les problèmes de protection des données lors de la mise en œuvre de ce paramètre. |